サプライチェーン攻撃とは?中小企業こそセキュリティ対策の強化が必要!?

2023.12.11

アノマリ検知とは?シグネスチャ検知との違いを解説!

2024.1.9ランサムウェアとは?感染経路と近年の動向について

ランサムウェアとは、「Ransom=身代金」と「Software=ソフトウェア」の2つの英単語を組み合わせた造語でマルウェアの一種です。

ランサムウェアは、感染したコンピューターをロックしたり、ファイルを暗号化することで使用できない状態にした上で、復旧を引き換えに金銭を要求してきます。

そのため身代金要求型不正プログラムや身代金型ウイルスなどとも呼ばれています。

ランサムウェアの感染経路

ランサムウェアの感染経路として、以下の6つが挙げられます。

・Webサイトのブラウジングによる感染

・メールに貼り付けてあるリンクや、添付ファイル経由での感染

・USBメモリやハードディスクの接続による感染

・VPN経由の侵入による感染

・リモートデスクトップのアクセスによる感染

・ダウンロード実行による感染

Webサイトのブラウジングによる感染

悪意のあるWebサイトまたは、改ざんされた正規のWebサイトの閲覧からランサムウェアに感染する例があります。

悪意のあるサイトにアクセスすることで、フィッシングサイトに誘導されたユーザーは、不正なソフトウェアのダウンロードを促され、使用者は気付かずランサムウェアをダウンロードしてしまい感染するパターンです。

メールに貼り付けてあるリンクや、添付ファイル経由での感染

メールを用いてウイルスに感染させることは、従来から頻繁に利用される手法の一つです。

攻撃者は公的機関などになりすましてメールを送り、本文に貼り付けてあるリンクにアクセスさせたり、添付しているファイルを開封させることで、ランサムウェアの感染に導きます。

また、実在する大手ECサイトや企業などを装って送られてくるため、見分けがつかず、誤ってクリックしてしまう人が増えています。

なかにはメールを開いただけでウイルスに感染するケースもあるため、知らない宛先からのメールやファイルは、少しでも違和感を感じたら開かず削除するようにしましょう。

USBメモリやハードディスクの接続による感染

USBメモリや外付けハードディスクなどの外部記録媒体の中にランサムウェアが仕込まれていた場合、それをパソコンに接続することで感染するケースもあります。

外部記録媒体による感染を防ぐには、出所不明なUSBメモリなどを接続しないことが大切です。

大手通販サイトを装ってUSBメモリを送り付けてくる事例も報告されています。

VPN経由の侵入による感染

VPN接続とは、インターネット上に仮想の専用回線を構築し、特定のユーザーのみが通信を行える接続方法のことです。

本来は安全に通信を行うことが目的とされていますが、ネットワークにアクセスする端末がランサムウェアに感染してしまった場合、VPNを通じて被害が拡大してしまうことになります。

VPNは、VPNサーバーをインターネット上に公開する必要があるため、攻撃者は脆弱性のあるVPNサーバーの検出を行い、その脆弱性を悪用してリモートからネットワークに不正にアクセスを行います。

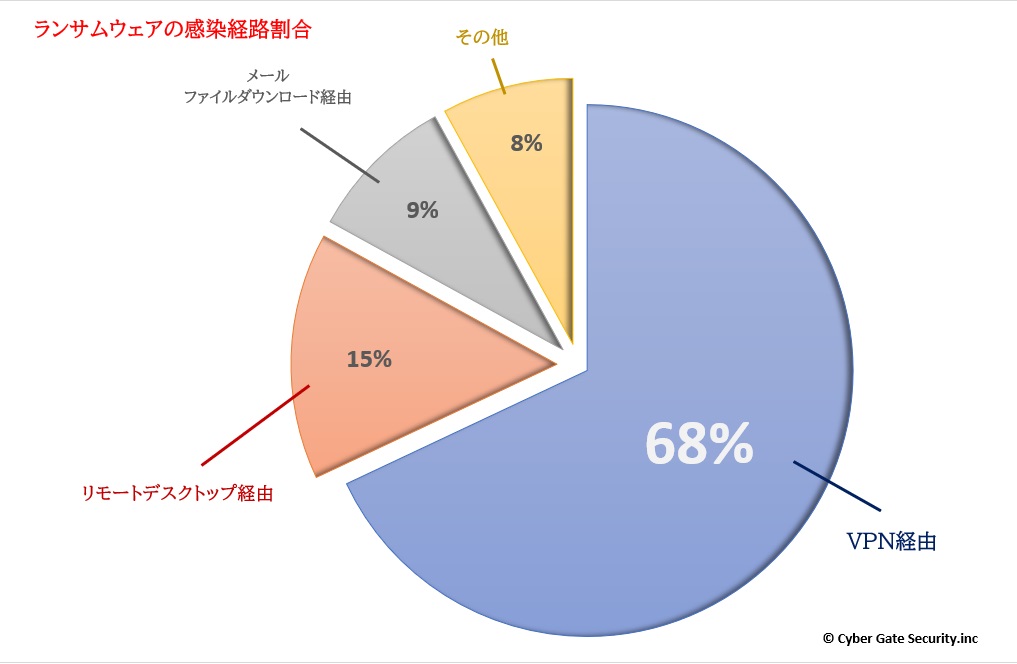

現在、ランサムウェアの感染経路としては、VPNの脆弱性を狙った攻撃が1番多くなっており、全体の60%以上がVPNが原因とされています。

リモートデスクトップのアクセスによる感染

リモートデスクトップとは、離れた場所にあるPCを、手元にある端末からインターネット経由で遠隔操作できる仕組みのことです。

テレワークが普及したことで、リモートデスクトップ経由でランサムウェアに感染する事例も増加しています。

主な侵入経路としては、自宅のインターネット環境は会社と比べてセキュリティ対策が脆弱なため、標的になりやすいとされています。

ファイルダウンロードによる感染

Webサイト経由の犯行と関連して、悪意のあるファイルのダウンロードによってランサムウェアに感染するケースもあります。

手口としては、ダウンロードした海賊版の音楽・動画ファイルや偽ソフトウェアなどをダウンロードすることで感染するパターンが報告されています。

感染リスクを避けるためには、信頼できないWebサイトで不用意にファイルをダウンロードしないことが大切です。

感染経路の割合は?

ランサムウェアにおける感染経路は、どのような割合になっているのか解説していきます。

警察庁が公開した「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」では以下のように述べられております。

「ランサムウェアの感染経路について質問したところ、47件の有効な回答があり、このうち、VPN機器からの侵入が32件で68%、リモートデスクトップからの侵入が7件で15%を占めており、テレワークにも利用される機器等の脆弱性や強度の弱い認証情報等利用して侵入したと考えられるものが83%と大半を占めている」と記載されています。

【参考元_警察庁】https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

ランサムウェの種類

ランサムウェアの攻撃タイプは大きく2種類あり「ばらまき型」と「標的型」があります。

国内では、2015年頃からランサムウェアの被害が確認されており当時は、ランサムウェをメールに添付し、不特定多数に対して送信する「ばらまき型」がほとんどでしたがその後、2019年頃から特定の企業を狙う「標的型」が主流になりました。

そして現在ではより巧妙になり、データの暗号化の復旧と機密情報の暴露など多重脅迫の手口も確認されており、攻撃者の目的はいずれも金銭の搾取となっています。

身代金が支払われない場合、データの一部をウェブに公開し、徐々に公開範囲を広げて脅す場合もあります。

ばらまき型ランサムウェア

不特定多数に電子メールを送り付ける攻撃を仕掛け、脆弱性を突いて侵入し、ネットワーク内に同じような脆弱性のある環境がある場合はワームといわれるマルウェアで増殖して感染を図ります。

標的型ランサムウェア

特定の組織に狙いを定め、その企業に侵入、潜伏をおこない機密情報が保存されているサーバーや端末を探し出し、情報を搾取します。

ランサムウェアに感染することで起こる二次被害

これまでに説明したようにランサムウェアに感染したことで端末をロックされたり、身代金を要求されるなどの実質的被害だけではなく、それに付随して以下のような被害も想定されます。

・業務のサービス停止

・機密情報の漏えい

・社会的信頼の損失

業務のサービス停止

ランサムウェアに感染すると、オフィスの端末がロックされたり、ネットワークドライブが暗号化され通常稼働している業務が停止してしまう恐れがあります。

実際に、国内の医療機関において、ランサムウェアに感染したことでシステム障害が発生し病院の稼働が一部停止になった事例もあります。

機密情報の漏えい

攻撃者は、標的に対して脅迫をおこなうために事前にターゲットの機密情報を搾取した上で、攻撃を仕掛けるケースがあります。

搾取した情報の一部を実際にWeb上に公開し、更なる暴露をおこなうと脅し交渉に持ち込みます。

また、自社の顧客情報が悪用された場合は、情報の持ち主である企業と情報漏洩された顧客本人にも被害が及ぶ可能性もあります。

社会的信頼の損失

ランサムウェアの攻撃を受け業務停止や情報漏洩を引き起こしてしまった企業は、社会的信頼を失ってしまう可能性があります。

取引をする企業としては、情報漏洩やシステム停止を引き起こした企業と取引をすることで自社に対する被害の影響も考えることでしょう。

また、ランサムウェアの被害を受けた企業は、セキュリティ対策が十分ではないとみなされやすくなり、今後の取引や利用を見送られてしまう可能性もあります。

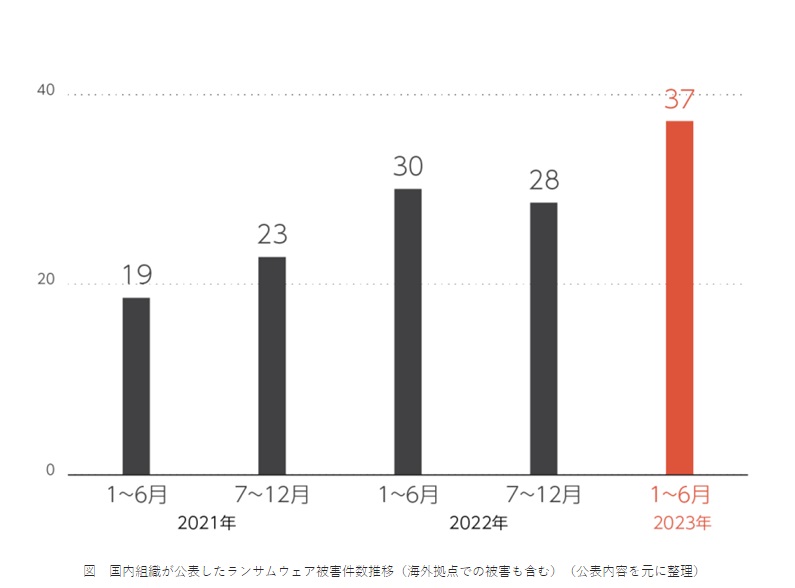

近年のランサムウェアの動向

2023年もランサムウェアの被害が相次いでおり、巧妙に進化する攻撃に対抗する動きが企業側にも求められています。

トレンドマイクロ社が2023年8月に発表した調査結果によれば、2023年上半期の被害件数は、これまでに一番被害件数の多かった2022年上半期を超えて過去最大となっていることが分かりました。

前期の2022年下半期と比較するとおよそ3割増であり、平均すると毎週1.4件の被害が公表されている状況なのが分かります。

また、IPA(独立行政法人情報処理推進機構)が公表している「情報セキュリティ10大脅威」でもランサムウェアは1位となっており、2021年以降3年連続1位にランクインしています。

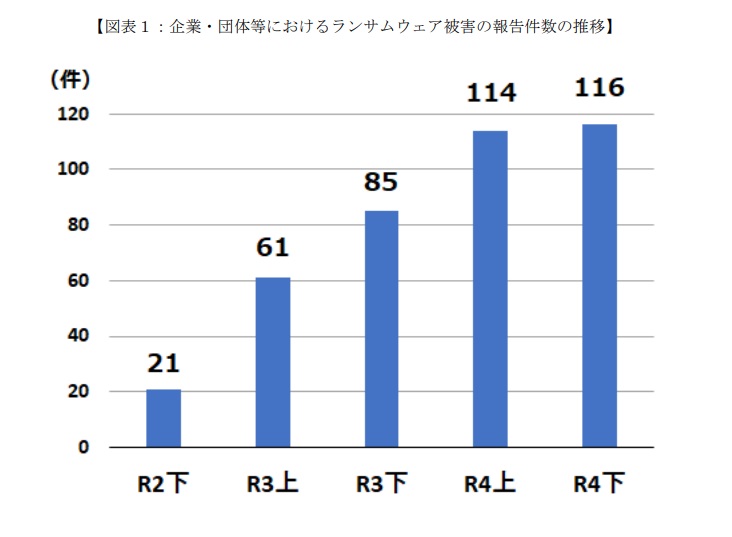

更に警察庁の調べでも「企業・団体等におけるランサムウェア被害として、令和4年に都道府県警察から警察庁に報告のあった件数は230件であり、令和2年下半期以降、右肩上がりでの増加となった。」と記されています。

【参考元_トレンドマイクロ】https://www.trendmicro.com/ja_jp/jp-security/23/i/ransomware-trends-evolutions-2023.html

【参考元_独立行政法人情報処理推進機構】https://www.ipa.go.jp/security/10threats/10threats2023.html

【参考元_警察庁】https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

ランサムウェアの被害防止策について

ランサムウェアに感染してからでは手遅れになるため、事前に対策を講じる必要があります。

ここではランサムウェアに有効な予防策について説明します。

セキュリティソフトの導入

ランサムウェアの感染予防の基本はセキュリティソフトの導入です。

定義ファイルを常に最新の状態に保つことで、ランサムウェアへの感染リスクを低減させることが可能です。

しかし、昨今の巧妙なサイバー攻撃では、従来型のパターンマッチングによるセキュリティソフトでは検知できないケースも増加しているためEDRなどウイルス定義を用いないセキュリティソフトと組み合わせることが必要です。

OSやアプリケーションを最新に保つ

OSやアプリケーションのバージョンを最新の状態に保つことも重要です。

OSやアプリケーションには脆弱性が潜んでおり、リリースから時間が経つにつれその脆弱性が発見され狙われやすくなります。

きちんとアップデートを行い、常にバージョンを最新の状態にすることで脆弱性は解消されセキュリティ強化に繋がります。

パスワードの複雑化、多要素認証の導入

普段、さまざまなパスワードを使用していると思いますが、パスワードを複雑化することで感染リスクを減らすことが可能です。

例えば、「名前」「生年月日」「電話番号」「1234~」「abcd~」など安易に想像できるパスワードは直ぐに解読されてしまうため、パスワードは、ローマ字、数字を組み合わせ、なるべく桁数を長くし、規則性を排除してランダムなパスワードを作成する必要があります。

合わせて、指紋認証やフェイスIDやワンタイムパスワードなどの多要素認証も可能な限り導入しましょう。

身に覚えのないメールを開かない

知らない送信元からのメールは開かないことを徹底することも重要ですが、知っている人からのメールでも違和感を感じたら直ちに、送信元に確認を取るようにしましょう。

メールの本文に貼り付けてあるリンクや添付ファイルには十分に注意を払う必要があります。

URLフィルタリングの利用

URLフィルタリングとは、Webサイトにアクセスする際に、危険と判断した場合にアクセスを自動で遮断してくれる機能です。

URLフィルタリングを利用することで不正なサイトへのアクセスを未然に防ぐことができる有効な対策です。

従業員に対するリテラシー向上の研修

企業がいかにセキュリティ対策を講じても完全に防ぎきることは出来ません。

とくにヒューマンエラーに関しては防ぐことが難しいのが現状です。

そのため使用者である従業員が常にセキュリティ意識を持って使用する必要があります。

また、感染後の対応方法もルール化しておくことでいざというときに被害を最小限に抑えることが可能です。

感染後の被害を最小化するための対策

これまでランサムウェアに感染しないための対策を説明してきましたが、万が一、感染したときの対策もしておく必要があります。

費用をかけ高度なセキュリティ対策をおこなっている企業は多いですが事後を想定した対策まで整備している企業は多くないでしょう。

感染後の対応の仕方や感染することを前提としたセキュリティ対策についてご紹介します。

ファイルやシステムのバックアップ

ランサムウェアの対策には、バックアップがとくに有効です。

実際に攻撃を受け、重要なデータが暗号化されてもバックアップデータがあればそれを使い復元することもできるため、感染時の被害を最小限にとどめてくれます。

そのため定期的にバックアップを実施して被害に遭ったときの備えをしておく必要があります。

しかし、バックアップそのものが暗号化されてしまわないように他の対策と組み合わせて運用をしないといけません。

感染した端末をネットワークから遮断

ランサムウェアは、ネットワーク上に接続されている他の端末にも感染を広げるため二次感染を防がないといけません。

有線LANであればLANケーブルを抜き感染した端末を隔離してください。

無線LANであれば、端末を機内モードに設定するか、Wi-Fiルータの電源を落として、ネットワークから切り離すことで被害は最小限に抑えれます。

社員全員で対応する

ランサムウェアは、他の端末に感染を広げるため、組織全体で状況を把握することが大切です。

事後の迅速な報連相を徹底し、対応を行う管理者を選定した上で、ネットワークから遮断する方法などは、社員全員に対して共通の認識としておく必要があります。

警察のサイバー犯罪相談窓口に通報

サイバー犯罪の被害を拡大させないために、被害に遭ったら直ちに警察のサイバー犯罪相談窓口に通報してください。

そうすることで注意喚起をしてもらったり、二次被害を防ぐことが可能です。

個人情報保護委員会に報告

個人情報が漏洩した場合は、個人の権利や利益を侵害するおそれが大きいため、速やかに個人情報保護委員会に報告し、本人へ通知しなければいけません。

これまでは、個人情報保護委員会への報告や本人への通知は努力義務でしたが、法改正により令和4年(2022年)4月からは義務となりました。

これにより、個人が漏えい等の事態の発生をいち早く知ることができ、個人情報取扱事業者に対し、自らの個人情報の利用停止や消去などを請求しやすくなります。

まとめ

ランサムウェアとは、「Ransom=身代金」と「Software=ソフトウェア」の2つの英単語を組み合わせた造語でマルウェアの一種です。

感染することで、画面ロックやファイル暗号化をおこない復旧を引き換えに身代金を要求してくる危険な手口です。

さまざまな手口で攻撃をしてくるため感染経路は多様にあり、主にVPN機器の脆弱性を利用した感染が全体の半数以上を占めており、感染の数は右肩上がりを示しています。

また、ランサムウェアは、「ばらまき型」と「標的型」の2種類存在しており、近年では「標的型」を主流に多重脅迫をおこない多額の身代金を要求するケースが多いことが明らかになっています。

有効な対策としては、セキュリティソフトを始め複数のセキュリティを組み合わせて対策をおこなうことが有効です。

さらに技術的対策だけではなく、人的な対策も求められており、事後の対応も企業ごとに取り決めておくと被害を最小限に抑えれるでしょう。

現在、企業は感染しないための対策と感染した場合の対策の両方を求められています。